浙大模擬攻擊 16款設備全「失守」 海豚聲波破解七語音系統

現今社會幾乎人人都擁有智能手機,不少生產商近年引入語音助手系統,讓機主透過發聲下達指令,使操作更方便快捷。浙江大學的研究團隊最近進行抽樣檢測,發現時下流行的七大語音系統均無法避開「海豚音」的超聲波攻擊,可被人遙距操控智能手機。當中更有系統樣本被入侵後,可在機主不知情下,成功利用其帳戶在網上購物,相關系統的保安漏洞惹人憂慮。

由浙大電氣工程學院教授徐文淵率領的研究團隊,檢測市面上十六款智能設備的語音助手系統,其中九款來自蘋果公司,包括各型號的手機、Apple Watch、iPad mini、MacBook;另有谷歌、亞馬遜、三星、華為等產品。

騎劫一帳號成功網購

研究結果發現,接受測試的七大語音系統中,蘋果的Siri、谷歌的Google Now和Chrome、亞馬遜的Alexa、三星的S Voice、微軟的Cortana及華為的HiVoice,面對號稱「海豚攻擊」的超聲波語音指令測試時全「中招」。

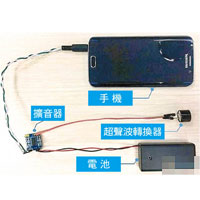

研究團隊指,語音助手系統利用話筒錄取人類語音識別,轉化為文本後,由系統執行文本指令。研究卻發現,若把普通語音轉換成音頻為二萬至四萬赫茲的超聲波形式後,話筒仍能接收,並繼續轉化為語音系統可識別的信號。因音頻超出人耳聽力範圍,令人無法聽出,加上類似海豚叫聲,故命名「海豚攻擊」。

研究團隊還作出另一測試,利用超聲波發射裝置,操控由亞馬遜研製的智能喇叭Amazon Echo,竟成功利用真實帳號,在亞馬遜官網購買一箱牛奶。據知,Amazon Echo可透過雲端運算以接收和辨識聲音,更能為用戶下達包括落單購物等指令。

海豚攻擊技術門檻高

惟徐文淵認為,由於使用「海豚攻擊」的技術門檻不低,不法分子很難利用它來犯案,「比如首先用戶要開啟語音功能,其次攻擊者需找到發射器,在手機周圍做一個可控制超聲波的音箱才有可能實現」。她又補充,針對不少廠商較感興趣的安全問題,團隊會嘗試幫忙測試,給予解決方案,希望「讓這些智能設備更安全」。

本報綜合報道